Low

Start DVWA en ga naar de challenge Brute Force. Zorg dat je DVWA Security op low hebt staan.

Ben je vergeten hoe dit moet? Ga dan naar de cheatsheet.

Installatie

Open kali-linux op WSL en draai het volgende commando:

sudo apt install hydra wordlists && sudo gunzip /usr/share/wordlists/rockyou.txt.gz

Handmatig proberen

- Ga naar http://localhost/DVWA/vulnerabilities/brute/.

- Probeer in te loggen met een willekeurige usernaam/password combinatie

- In de adresbalk zul je zien dat de usernaam en het password (!) te zien zijn

- Je kunt deze aanpassen om een snelle tweede (of 3e, 4e..) poging te doen

- Handmatig proberen duurt lang.. Dat kan handiger!

PHP Session ID

- Navigeer naar http://localhost/DVWA/vulnerabilities/brute/

- Druk op F12 om de browser "inspector" weer te geven

- Kies bovenin het tabje "Application"

- Navigeer in het menu aan de linkerkant naar "Cookies" -> "http://localhost"

- Hier staat een cookie met de naam

SESSION_ID. Bewaar de "value", deze heb je later nodig

USERVELDNAAM en PASSWORDVELDNAAM

Bekijk de HTML paginabron van de DVWA brute force login pagina.

Zoek de namen van de input velden in het HTML formulier op waarin de gebruikersnaam en het wachtwoord worden ingevuld.

Kies de waardes van de name attributen.

Dit zijn de waardes van USERVELDNAAM en PASSWORDVELDNAAM.

FOUTMELDING

Welk bericht krijg je te zien als het niet lukt om in te loggen? Kies één woord uit dit bericht als waarde voor FOUTMELDING

Commando invullen

Kopieer onderstaand commando en vervang: USERVELDNAAM, PASSWORDVELDNAAM, SESSION_ID en FOUTMELDING. Verander alleen die vier onderdelen. Draai vervolgens het commando.

hydra -l admin -P /usr/share/wordlists/rockyou.txt -m '/DVWA/vulnerabilities/brute/:USERVELDNAAM=^USER^&PASSWORDVELDNAAM=^PASS^&Login=Login:H=Cookie:PHPSESSID=SESSION_ID;security=low:F=FOUTMELDING' localhost http-get-form

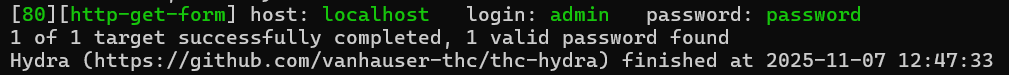

Als het goed gaat, zie je:

⚠️ Let op: Als er meer dan 1 resultaat verschijnt (dus meerdere kloppende passwords) is je commando niet goed! Er is maar 1 werkend password.